IPv6协议面临的网络安全隐患分析

IPv4协议是在1975年推出,由于其内在的开放性和不断更新而受到开发人员和用户的欢迎,成为了互联网的通用协议。随着互联网的迅速发展,IPv4定义的有限地址空间消耗速度正在逐年加快,虽然采取了许多节约地址的方法(如子网划分技术、NAT地址转换、保留IP地址等),但按照互联网现在的发展速度,IPv4地址将被分配完毕。

IPv4协议本身也存在着诸多安全缺陷:第一,很容易被窃听和欺骗。大多数因特网上的流量是没有加密的。电子邮件口令、文件传输很容易被监听和劫持。第二,配置的复杂性。访问控制的配置十分复杂,很容易被错误配置,从而给黑客以可乘之机。第三,缺乏安全策略。许多站点在防火墙配置上无意识地扩大了访问权限,忽视了这些权限可能会被内部人员滥用。

IPv6协议的特点与安全性

IPv6是由互联网工程任务组(IETF)设计的用来替代现行的IPv4协议的一种新的IP协议,与IPv4相比,IPv6在网络保密性、完整性方面有了更好的改进,在可控性、抗否认性方面有了新的保证,IPv6协议的主要特点为:

1、扩展的地址和路由选择功能。IP地址长度由32位增加到128位,可支持数量大得多的可寻址节点、更多级的地址层次和较为简单的地址自动配置。

2、真正地实现无状态地址自动配置。大容量的地址空间能够真正实现无状态地址自动配置,使IPv6终端能够快速连接到网络上,无需人工配置,实现了真正的即插即用。

3、简化的首部格式。IPv4首部的某些字段被取消或改为选项,以减少报文。分组处理过程中常用情况的处理费用,并使得IPv6首部额带宽开销尽可能低,尽管地址长度增加了。

4、支持扩展首部和选项。IPv6的选项放在单独的首部中,位于报文分组中IPv6首部和传送层首部之间。IPv6的另一改进,是其选项与IPv4不同,可具有任意长度,不限于40字节。

5、支持验证和隐私权。IPv6定义了一种扩展,可支持权限验证和数据完整性。这一扩展是IPv6的基本内容,要求所有的实现必须支持这一扩展。IPv6还定义了一种扩展,借助于加密支持保密性要求。

6、服务质量能力。IPv6增加了一种新的能力,如果某些报文分组属于特定的工作流,发送者要求对其给予特殊处理。

IPv6通过IPSec协议来保证IP层的安全。IPSec是IPv6的一个组成部分。虽然在实现IPv6时必须要实现IPSec协议,但应用时并不一定要使用它,IPv6协议把认证头部(AH)和封装安全净荷头部(ESP)作为两个可选的扩展头部。因此,本质上IPv6并不能比IPv4带来更高的安全性。

尽管IPv6协议采取了诸如支持验证和隐私权之类安全措施。但是IPv6也不可能彻底解决所有网络安全问题,同时还会伴随其产生新的安全问题,它的应用也给现行的网络体系带来了新的要求和挑战。在建设IPv6网络的时候,需要全面考虑网络的安全问题。

IPv6网络存在的安全隐患

IPv4向IPv6过渡技术的隐患

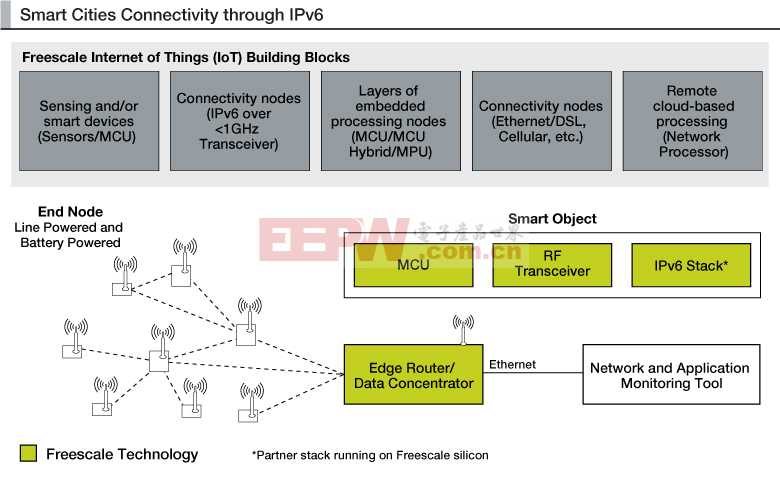

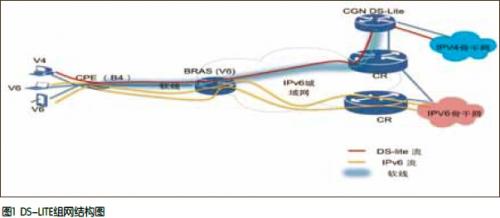

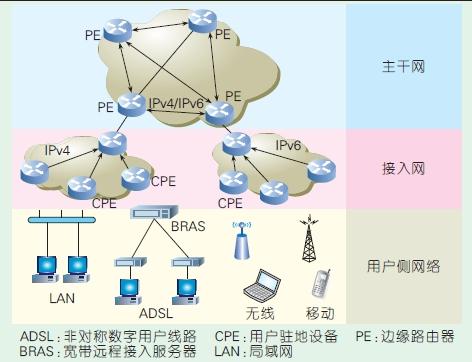

在IPv4到IPv6网络演进过程中,主要应解决两类问题:1. IPv6孤岛互通技术:实现IPv6网络与IPv6网络的互通问题;2. IPv6与IPv4互通技术。实现两个不同网络之间互相访问资源。对此,目前已经推出了16种过渡技术,其中最基本的过渡技术包括双栈技术和隧道技术。

双协议栈会带来新的安全问题,对于同时支持IPv4和IPv6的主机,黑客可以同时用两种协议进行协调攻击,发现两种协议中存在的安全弱点和漏洞,或者利用两种协议版本中安全设备的协调不足来逃避检测。而且双协议栈中一种协议的漏洞会影响另一种协议的正常工作。由于隧道机制对任何来源的数据包只进行简单的封装和解封,而不对IPv4和IPv6地址的关系做严格的检查,所以隧道机制的引入,会给网络安全带来更复杂的问题,也较多的出现安全隐患。

IPv6中组播技术缺陷的隐患

组播报文是通过UDP(用户数据报协议)进行传输的,所以它缺乏TCP(传输控制协议)所提供的可靠传输的功能。组播的开放性使通信数据缺乏机密性和完整性的安全保护,而IPv6组播所需的MLD等组播维护协议不能满足安全的需要。IP组播使用UDP,任何主机都可以向某个组播地址发送UDP包,并且低层组播机构将传送这些UDP包到所有组成员。由于在IPv6组播通信中,任何成员都可以利用MLD报文请求临近的路由加入组播群组,组播加入成员的约束机制很匮乏,无法保证通信的机密性,因此,对机密数据的窃听将非常容易。

无状态地址自动配置的隐患

通过ND协议实现IPv6节点无状态地址自动配置,实现了IPv6节点的即插即用,具有IPv6联网的易用性和地址管理的方便性。同时也带来了一些安全隐患:首先,对路由器发现机制,主要是通过路由器RA报文来实现。恶意主机可以假冒合法路由器发送伪造的RA报文,在RA报文中修改默认路由器为高优先级,使IPv6节点在自己的默认路由器列表中选择恶意主机为缺省网关,从而达到中间人攻击的目的。其次,对重复地址检测机制,IPv6节点在无状态自动配置链路本地或全局单播地址的时候,需先设置地址为临时状态,然后发送NS报文进行DAD检测,恶意主机这时可以针对NS请求报文发送假冒的NA响应报文,使IPv6节点的DAD检测不成功,从而使IPv6节点停止地址的自动配置过程。最后,针对前缀重新编址机制,恶意主机通过发送假冒的RA通告,从而造成网络访问的中断。

邻居发现协议的隐患

在自动地址配置中,邻居发现协议(NDP)是基于IP的协议结构,用来完成邻居可达性检测、链路地址解析、路由及网络前缀发现、流量重定向和DOA检测等链路机制。报文身份的可鉴别性是NDP协议的主要安全需求,而哄骗报文攻击是其所而临的主要安全威胁。攻击者只要仿造节点不可达信息和重复地址检测,进行DoS攻击,或者传播虚假的路由响应和重定向报文,就能诱骗网络流量。

IPv6中PKI管理系统的隐患

IPv6网络管理中PKI管理是一个悬而未决的问题,必须要首先考虑PKI系统本身的安全性。在应用上存在一些需要解决的主要问题:必须解决数字设备证书与密钥管理问题;IPv6网络的用户数量庞大,设备规模巨大,证书注册、更新、存储、查询等操作频繁,于是要求PKI能够满足高访问量的快速响应并提供及时的状态查询服务;IPv6中认证实体规模巨大,单纯依靠管理员手工管理将不能适应现实需求,同时为了保障企业中其他服务器的安全,要制定严格而合理的访问控制策略,来掌控各类用户对PKI系统和其他服务器的访问。

移动IPv6的隐患

移动计算与普通计算的环境存在较大的区别,如多数情况移动计算是在无线环境下,容易受到窃听、重发攻击以及其他主动攻击,且移动节点需要不断更改通信地址,因此,其协议架构的复杂性,使得移动IPv6的安全性问题凸显。

IPv6的安全机制对网络安全体系的挑战隐患

第一,由网络层的传输中采用加密方式带来的隐患分析。1.针对密码的攻击,对一些老版本的操作系统,有的组件不是在验证网络传输标识信息时进行信息保护,于是,窃听者可以捕获有效的用户名及其密码,掌握合法用户权限,进入机器内部破坏。2.针对密钥的攻击,IPv6下,IPSec的两种工作模式都要交换密钥,一旦攻击者破解到正确的密钥,就可以得到安全通信的访问权,监听发送者或接收者的传输数据,甚至解密或窜改数据。3.加密耗时过长引发的DoS攻击,加密需要很大的计算量,如果黑客向目标主机发送大规模看似合法事实上却是任意填充的加密数据包,目标主机将耗费大量CPU时间来检测数据包而无法回应其他用户的通信请求,造成DoS.第二,对传统防火墙的冲击,现行的防火墙有三种基本类型,即包过滤型、代理服务器型和复合型。其中代理服务器型防火墙工作在应用层,受IPv6的影响较小,另外两种防火墙都将遭到巨大冲击。第三,对传统的入侵检测系统的影响,入侵检测(IDS)是防火墙后的第二道安全保障。基于网络IDS可以直接从网络数据流中捕获其所需要的审计数据,从中检索可疑行为。但是,IPv6数据已经经过加密,如果黑客利用加密后的数据包实施攻击,基于网络IDS就很难检测到任何入侵行为。

IPv6编址机制的隐患

IPv6中流量窃听将成为攻击者安全分析的主要途径,面对庞大的地址空间,漏洞扫描、恶意主机检测等安全机制的部署难度将激增。IPv6引入了IPv4兼容地址、本地链路地址、全局聚合单播地址和随机生成地址等全新的编址机制。其中,本地链路地址可自动根据网络接口标识符生成而无需DHCP自动配置协议等外部机制干预,实现不可路由的本地链路级端对端通信,因此移动的恶意主机可以随时连入本地链路,非法访问甚至是攻击相邻的主机和网关。

本文从IPv4向IPv6过渡技术,IPv6中组播技术缺陷,无状态地址自动配置,邻居发现协议,IPv6中PKI管理系统,移动IPv6,IPv6的安全机制对网络安全体系的挑战以及IPv6编址机制等8个方面指出了IPv6网络存在的安全隐患。说明IPv6网络在安全方面还远没有达到我们期望的高度。需要在IPv6网络的推广与应用中不断改进与完善。

对于计算机网络来说,安全永远只是相对的。新的技术只能暂时解决目前的安全问题,但新一轮的问题又会接踵而来。讨论IPv6网络安全隐患的目的在于我们要提前认清IPv6存在的安全隐患,未雨绸缪,防患于未然。在IPv6网络的应用中不断改进、逐步提高,才能使人们最终拥有一个高效、安全的下一代互联网。

加入微信

获取电子行业最新资讯

搜索微信公众号:EEPW

或用微信扫描左侧二维码