一种面向云计算环境下虚拟机的威胁建模方法

3 威胁识别

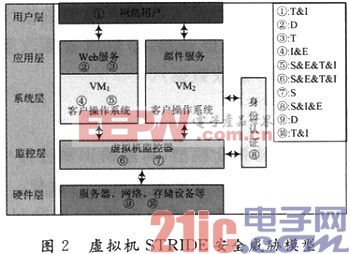

威胁识别是对云计算环境下虚拟机平台划分的各个层面构建STRIDE威胁模型,分析每个层面和关键节点是否容易受到S、T、R、I、D以及E类威胁的攻击,识别并记录这些威胁。虚拟机平台的STRIDE安全威胁模型如图2所示。

(1)用户层可能面临的威胁

威胁①:攻击者有可能在用户向云服务(以Web服务器为例)提交信息或者Web服务器应答用户响应请求的过程中查看或者篡改数据(信息泄露/篡改数据)。

(2)应用层可能面临的威胁

威胁②:攻击者可能发动应用层级的DDoS攻击,致使Web服务器无法响应合法用户的请求(拒绝服务)。

威胁③:攻击者可能通过攻击篡改服务器中的Web页面(篡改数据)。

(3)系统层可能面临的威胁

威胁④:攻击者可能利用虚拟机操作系统的漏洞或者管理配置错误进行攻击,获取虚拟机的管理权限,从而窃取Web服务器信息(信息泄露/提升权限)。

威胁⑤:攻击者可能运用DNS欺骗、ARP缓存中毒攻击、会话劫持等中间人攻击技术,对虚拟机迁移过程进行嗅探、入侵和攻击,检测、窃取或肆意破坏虚拟机迁移中的网路数据流,达到敏感数据窃取、数据篡改、密码破译等目的(信息泄露/篡改数据/权限提升/欺骗)。

威胁⑧:攻击者可能通过字典攻击或者暴力破解等方式破解客户操作系统的身份验证,从而可以冒充合法用户(欺骗/信息泄露/提升权限)。

(4)监控器层可能面临的威胁

威胁⑥:攻击者可能利用虚拟机监控器程序漏洞、设备驱动漏洞或者配置不当进行攻击,获取虚拟机监控器的管理权限,攻击者可以进入主机系统和在主机上运行的其他虚拟机(信息泄露/篡改数据/权限提升/欺骗)。

威胁⑦:攻击者可能利用系统间隐蔽通道,如基于共享内存、缓存Cache和CPU负载的隐蔽通道获取其他用户的数据信息(信息泄露)。

威胁⑧:攻击者可能通过字典攻击或者暴力破解等方式破解虚拟化管理系统的身份验证,从而可以冒充合法用户(欺骗/信息泄露/提升权限)。

(5)硬件层可能面临的威胁

威胁⑨:攻击者可能通过发动DDOS、Botnet攻击,占用网络带宽或使得服务器无法响应合法用户的请求(拒绝服务)。

威胁⑩:攻击者(内部人员或者取得数据库权限的攻击者)可能直接访问服务器,窃取或者篡改服务器中的数据(信息泄露/篡改数据)。

4 威胁量化评估

通过建立威胁量化模型,对威胁识别过程中记录的所有威胁发生的可能性和严重程度进行量化。

威胁可能性度量P是威胁重现性、威胁可发现性、威胁可利用性3个属性的量化值之和。每个属性量化值范围为1~5的整数。

威胁严重度D是威胁潜在的损失、影响的用户和资产价值3个要素量化值之和,每个要素的取值范围为1~5。

攻击因子A是攻击技术流行度、攻击技术难易度以及攻击后果3个属性量化值的综合平均值,每种属性的取值范围为1~5的整数。

虚拟化系统面临威胁取决于3个因素:威胁发生的可能性、威胁发生后的严重度及攻击因子。可得到威胁值计算公式:R=P×D×A。虚拟机的安全威胁最终表现为安全事件对虚拟机服务的影响,即云计算系统面临威胁的量化值R是评价虚拟机安全威胁的决定因素。

5 结语

本文在综合分析云计算环境下虚拟机可能面临的威胁和攻击的基础上,提出了一种基于STRIDE的虚拟机安全威胁模型。并对虚拟机安全威胁进行量化和评估,分析各层面威胁严重程度对于云计算环境下虚拟机安全服务的影响,进而评估整个云计算环境下虚拟机的整体安全威胁。

加入微信

获取电子行业最新资讯

搜索微信公众号:EEPW

或用微信扫描左侧二维码